主页 > imtoken钱包开发 > 区块链评论

区块链评论

文章目录

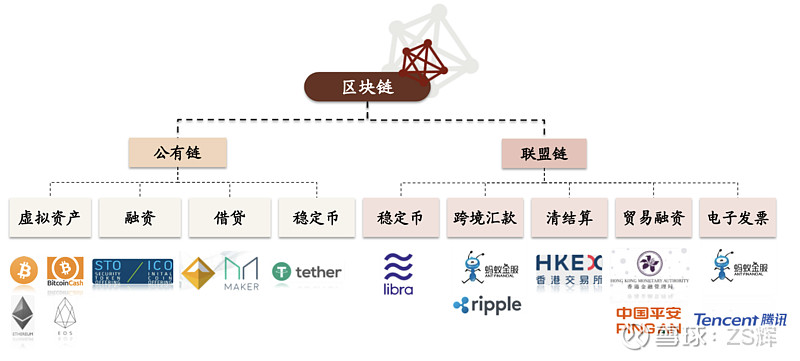

简答题 第一章区块链概述(问题:区块链通过什么机制实现信任?)

区块链利用区块链数据结构验证和存储数据,利用分布式节点共识算法产生和更新数据,利用密码学保证数据传输和访问的安全,利用自动化脚本代码组成的智能合约,一种新型的分布式基础设施和计算编程和操作数据的范例。

区块链技术通过对等网络技术、共识算法、哈希算法、公钥算法、分布式账本、智能合约等技术的结合,找到了更好的解决网络信任问题的方法。

2、哈希函数的本质(问题:为什么区块链可以保证链上数据不可篡改?)

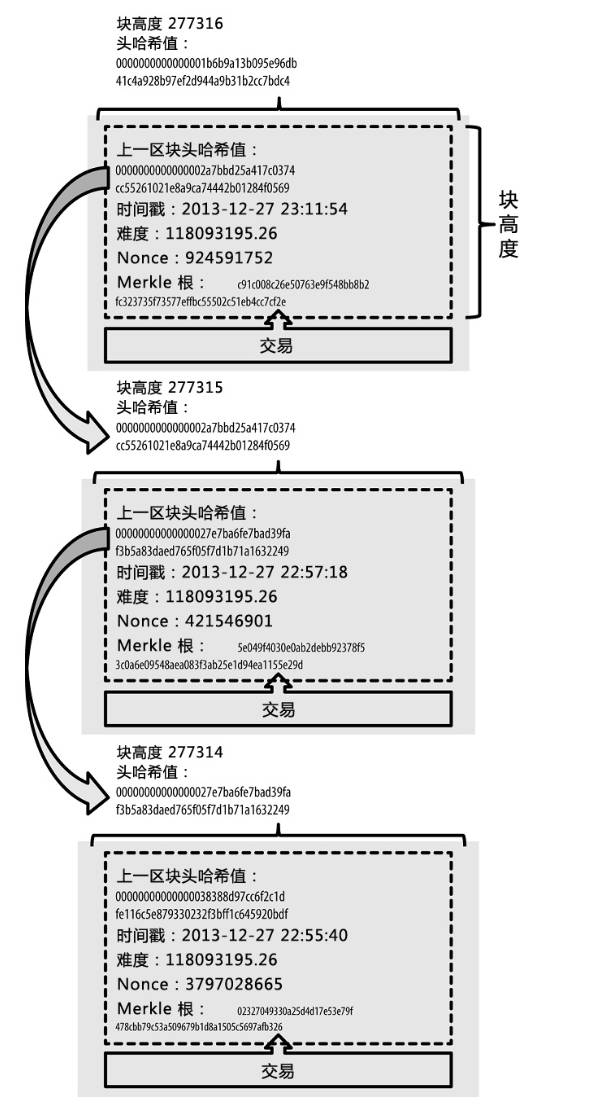

构成区块和区块链的核心技术是哈希函数。

哈希函数是将任意长度的消息压缩成一定长度的消息摘要的函数,又称单向哈希函数、散列函数、散列算法等,是密码学中确保信息安全的重要方法。数据的完整性。

哈希函数具有单向性、抗冲突性和可验证性等特点。

单向性是指函数H的输入x已知,很容易求出输出H(x); 相反,当输出 H(x) 已知时,很难找到输入 x。

抗碰撞性意味着很难找到具有相同输出的两个不同输入。

可验证性意味着散列函数 H(x) 输入的任何变化都会明显改变其输出。

哈希函数属性的重要性:

1、哈希函数的这些特性保证了区块的内容不可篡改。 如果一个块的内容被修改,它的哈希值就会改变。 哈希值包含在其子块的块头中,因此子块的值也会发生变化。 以此类推,从被修改的区块开始,区块链所有后续区块的内容都会发生变化;

2、这种不可篡改的修改使得区块链账本的维护方式与传统账本有显着区别。 传统的账本可以增删查改,但是对于区块只能进行增删改查两种操作。 在实际应用中,如果需要删除和修改记录在区块链上的内容,一般是在新加入的区块中重新记录。

……

3.区块链的特点(P18-P19有详细讲解)(问题:区块链的主要特点是什么?)

1、等价性:整个区块链网络采用无中心或弱中心架构,采用分布式存储、传输、验证等方式。

2、开放性:在去中心化的区块链系统中(常见于公链),节点可以随时加入和退出区块链,系统具有最大的开放性。 在私有链和联盟链中,其开放性体现在节点间的数据共享上。

3. 可信度:区块链的可信度是共识、哈希、非对称密码学、分布式记账等多种技术共同作用的结果。

4、可靠性:采用分布式、高冗余的架构,以增加系统存储空间和通信复杂度为代价,保证数据的安全性和可靠性。

5. 功能性:智能合约的可编程性为上层应用提供了灵活的开发空间,开源的区块链系统使其能够为各种应用提供合适的功能。

6、匿名性:公钥作为用户地址,在一定程度上保护了用户的隐私,但并不完全。

4. Fuel P27(问题:以太坊的gas有什么作用?)

总结:用于代码运行计费,防止死循环等故障。

Chapter 2 1. 对称加密算法和非对称加密算法 P53(问题:在区块链中,哪些环节使用了非对称算法?)

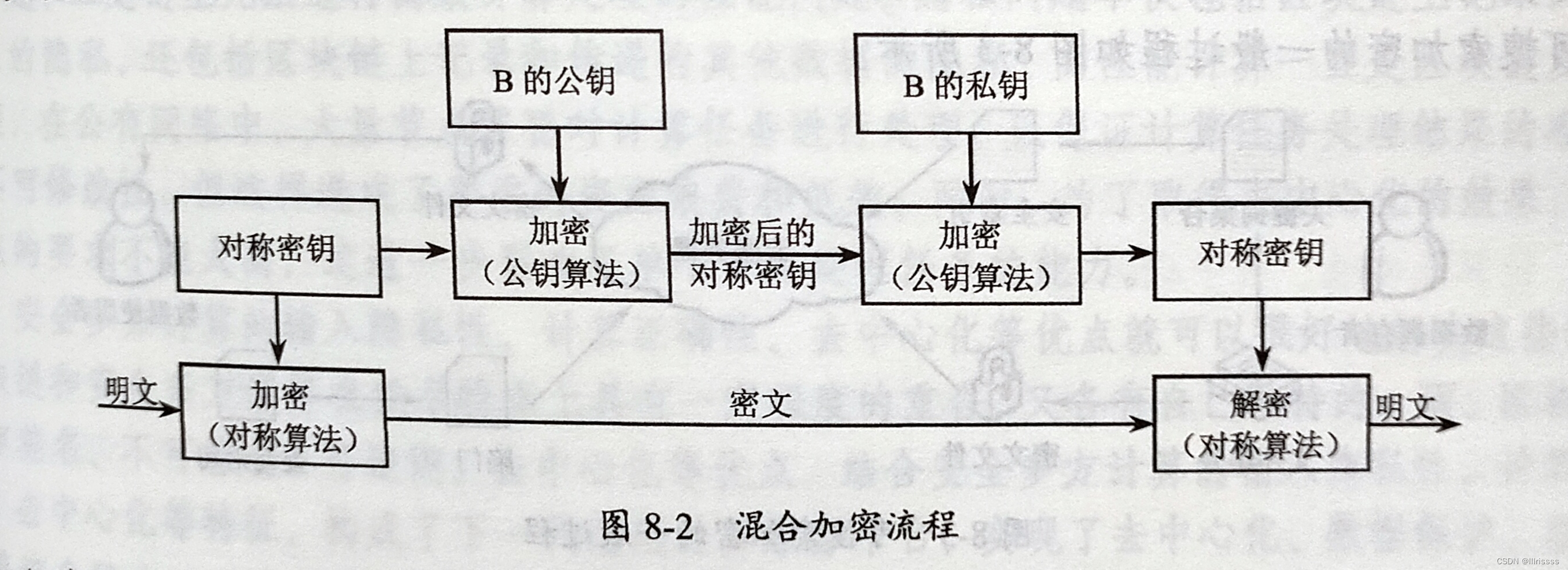

对称加密算法也称为单密钥加密算法,即加密和解密过程中使用的密钥相同,具有加解密速度快、效率高、占用空间小等特点。

非对称加密算法中有两种密钥,公钥和私钥。 公钥是公开的,不需要保密,其他人可以获得。 私钥一般由随机数算法生成,由个人持有。 必须妥善保管,保密。 公钥和私钥成对出现,即每个公钥对应一个私钥。 如果数据使用其中一个密钥加密,则只有相应的密钥才能解密,反之亦然。

在区块链系统中,非对称加密算法用于用户身份识别、操作权限验证、数字资产地址生成、资产权属识别、数字资产流通等诸多功能。

2、非对称加密算法P52(非对称加密算法中,公钥和私钥都需要保密吗?为什么?)

非对称加密算法中有两种密钥,公钥和私钥。 公钥是公开的,不需要保密,其他人可以获得。 私钥一般由随机数算法生成,由个人持有。 必须妥善保管,保密。 公钥和私钥成对出现,即每个公钥对应一个私钥。 如果数据使用其中一个密钥加密,则只有相应的密钥才能解密,反之亦然。

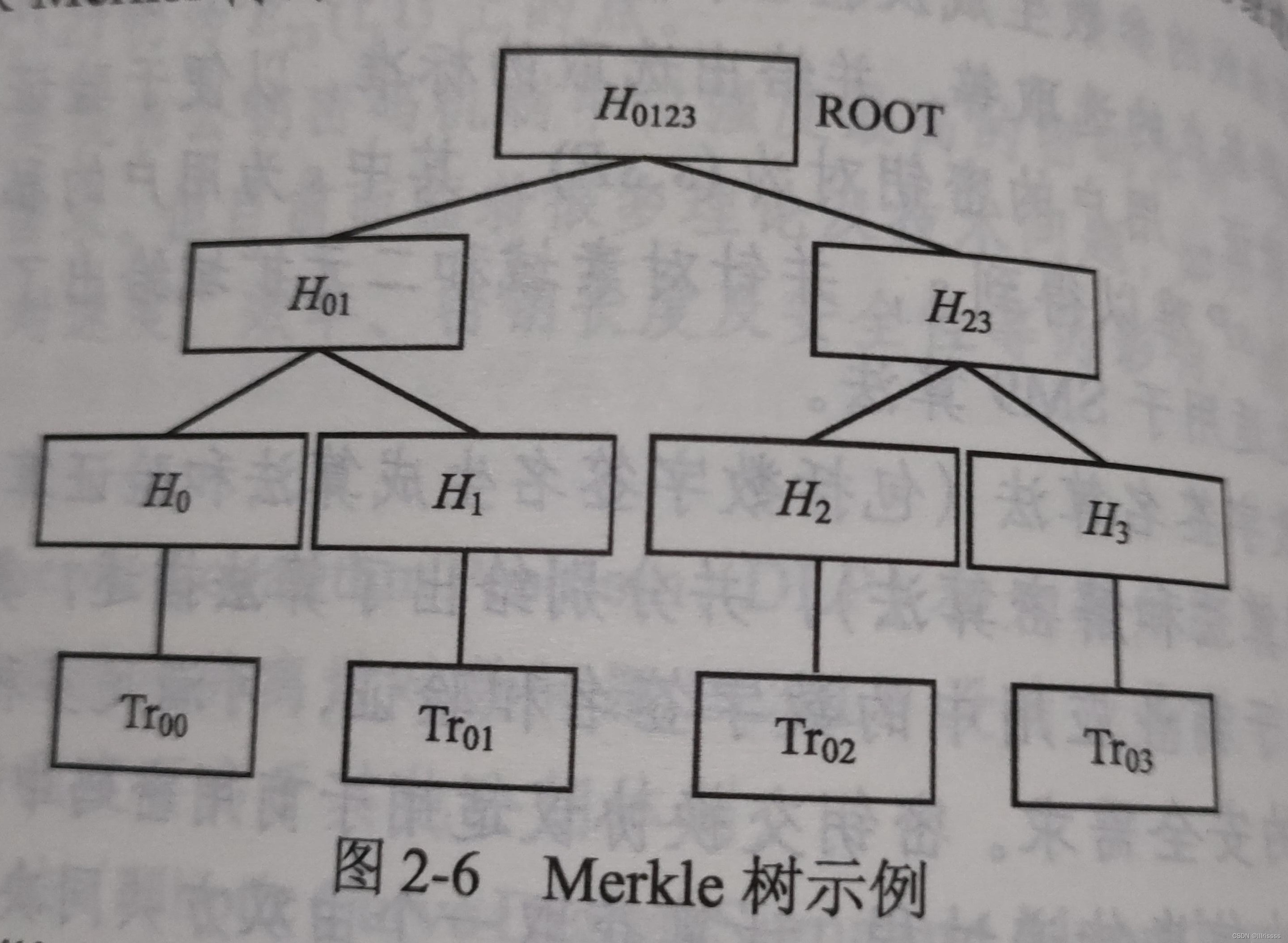

3、默克尔树(P58-P59)(问题:简述使用默克尔树进行区块链交易验证的过程及带来的好处。)

Merkle树的定义和性质:

默克尔(Merkle)树是一种典型的二叉树结构,由 Ralph Merkle 于 1979 年发明。

Merkle 树由一个根节点、一组中间节点和一组叶节点组成。

叶子节点包含存储的数据或其哈希值,中间节点是其两个子节点内容的哈希值,根节点也是由其两个子节点内容的哈希值组成。

Merkle树的作用:

快速验证:用于快速汇总和验证大规模数据的完整性,生成整个交易集的数字指纹,提供一种高效的方式来验证某笔交易是否存在于区块中。

防篡改:在一棵完整的 Merkle 树中,底层(叶子节点)数据的任何变化都会逐步向上传递给它的父节点,直到 Merkle 树的根节点改变了根节点的哈希值。

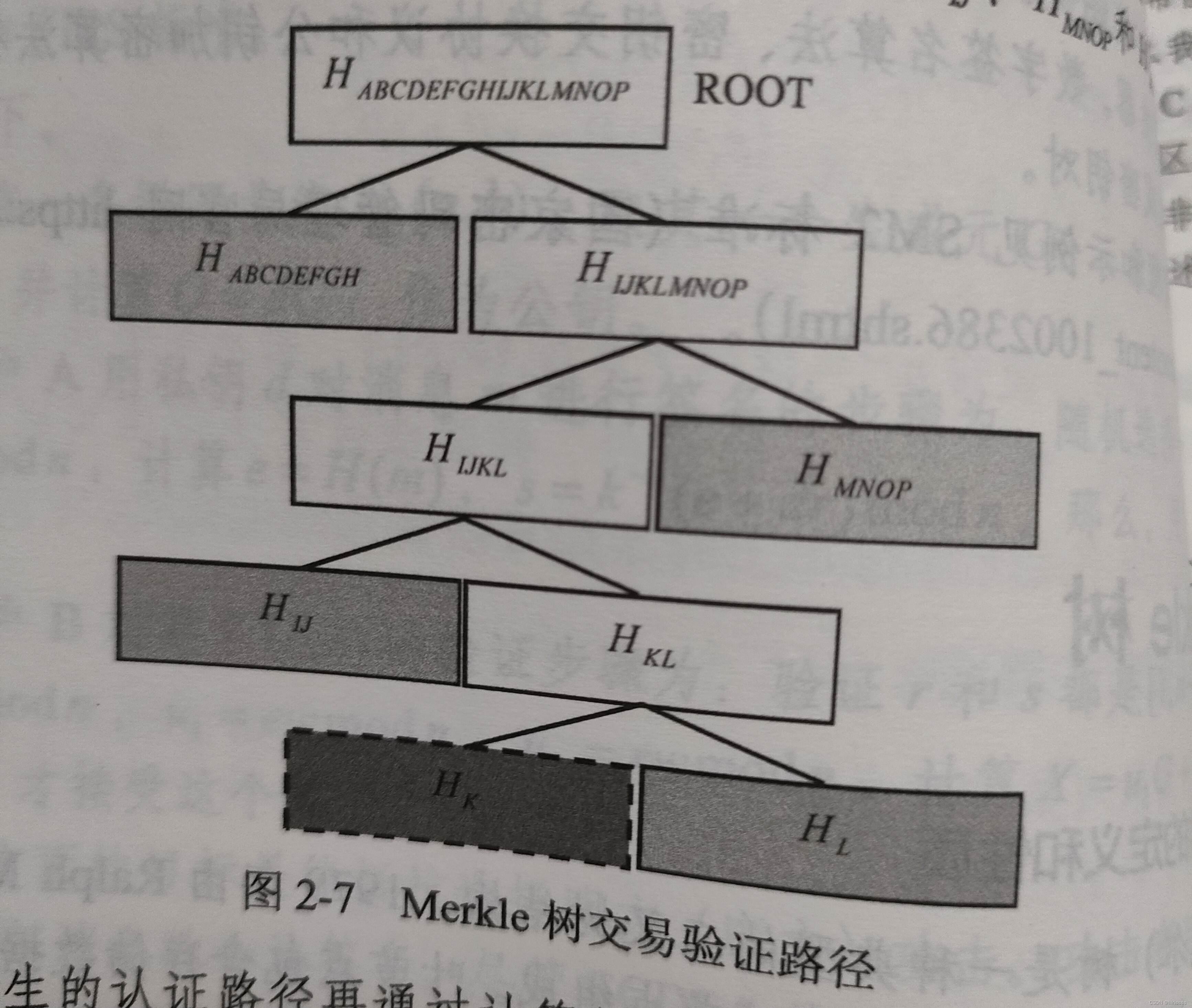

Merkle树在区块链中的应用:P58最后一段

一个节点只需要下载区块头(80字节/块),然后通过从全节点回溯一个小的Merkle路径来验证交易的存在,而无需存储或传输大量的区块链区块。 所有交易。

4.RSA密码系统

RSA密码系统由麻省理工学院(MIT)的一个研究小组提出,并以三位作者姓氏的首字母命名。 RSA 密码是目前使用最广泛的公钥密码。 其理论依据是数论中的如下判断:求两个大素数(如100位)的乘积在计算机上很容易实现,但需要分解成两个大素数的乘积几乎不可能在电脑上实现,也就是单向函数。

RSA算法由三部分组成:密钥生成算法、加密算法、解密算法

第三章 1. 下面以Gnutella协议为例,说明P2P网络中基于泛洪的资源搜索过程。 Gnutella 是一种分布式和非结构化的 P2P 网络通信协议。 当Peer节点需要下载网络中的特定文件时,需要查询拥有该文件的Peer节点的位置。 查询步骤如下: P62(问题:简述网络中基于P2P Flood的资源搜索过程)

1、生成查询请求,包含查询的文件名或关键字,查询器将请求发送给与自己直连的各个节点。

2. 收到请求的节点检查自己的存储空间中是否有请求的文件,如果找到则响应请求并与查询节点建立连接,否则将查询转发给它的邻居节点。

3. 对每个接收查询的节点重复此过程,直到找到文件。

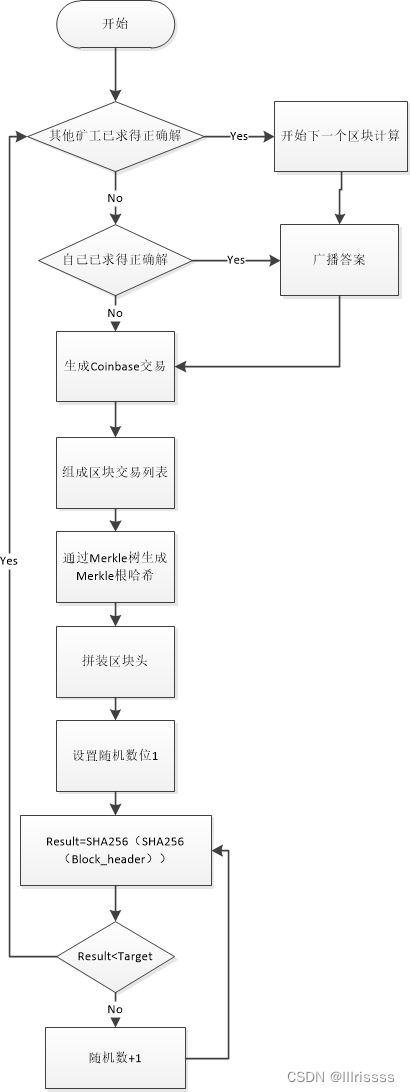

第四章 1. 简述比特币PoW机制中难度的计算方法以及如何调整难度P89

什么是PoW机制

PoW 机制需要发起方进行一定的计算量,这意味着计算机需要消耗一定的时间。 具体来说,工作量证明系统的主要特点是客户端需要做一些困难的工作才能得到一个结果,而验证者可以很容易地通过结果检查客户端是否做了相应的工作。

为什么比特币使用 PoW 机制

比特币网络中的任何一个节点,如果要生成一个新的区块并将其写入区块链,就必须解决比特币网络的工作量证明难题。

难题的三个关键要素是 PoW 函数、区块和难度值。

PoW函数是拼图的计算方式,区块决定了拼图的输入数据,难度值决定了需要的计算量。

PoW机制中问题的计算方法(用比特币矿工证明工作量谜题解决这个问题的步骤)

总结如下:

1.生成一个Coinbase交易并与所有其他交易组成交易列表打包进区块,通过MerkleTree算法生成Merkle Root Hash

2. 将Merkle Root Hash等相关字段组装成区块头,将区块头的80字节数据(Block Header)作为工作量证明的输入

3、不断改变区块头中的随机数,即Nonce的值,对每一个改变的区块头进行两次SHA-256运算(即SHA256(SHA256(Block_header)),并将结果值与目标进行比较当前网络的值比较,如果小于目标值,则问题成功解决,工作量证明完成。

难度调整在每个完整节点内独立且自动发生。 这个公式总结如下:

新难度值=旧难度值*(过去2016个区块花费的时间/20160分钟)

2. PBFT流程P95的三阶段协议流程(问题:概述PBFT的主要工作流程,并简要分析为什么PBFT的可扩展性不好?)

三阶段协议是PBFT算法的核心流程,用于解决系统的一致性问题,保证所有受信节点在给定的条件下,按照相同的顺序执行请求后,能够获得相同的状态状态和参数组。

三个阶段分为准备阶段、准备阶段、提交阶段

1. 第一阶段:预准备阶段:主节点向其他备份节点广播请求

2、第二阶段:准备阶段:所有备份节点向其他节点广播请求,并接收2f准备证书;

3、第三阶段:commit阶段:所有节点向其他节点广播请求,并获得2f+1次commit认证;

不适用于节点过多的区块链,可扩展性较差:

PBFT 算法的计算效率取决于参与协议的节点数量。 由于每个副本节点都需要与其他节点进行P2P共识同步,随着节点数量的增加,性能会迅速下降。

Chapter 6 1. 调查步骤P123-124,当矿工收到Bob的交易Tx2(问题:简述比特币脚本执行过程) 2. 以太坊用来创建智能合约的交易主要有哪些领域?

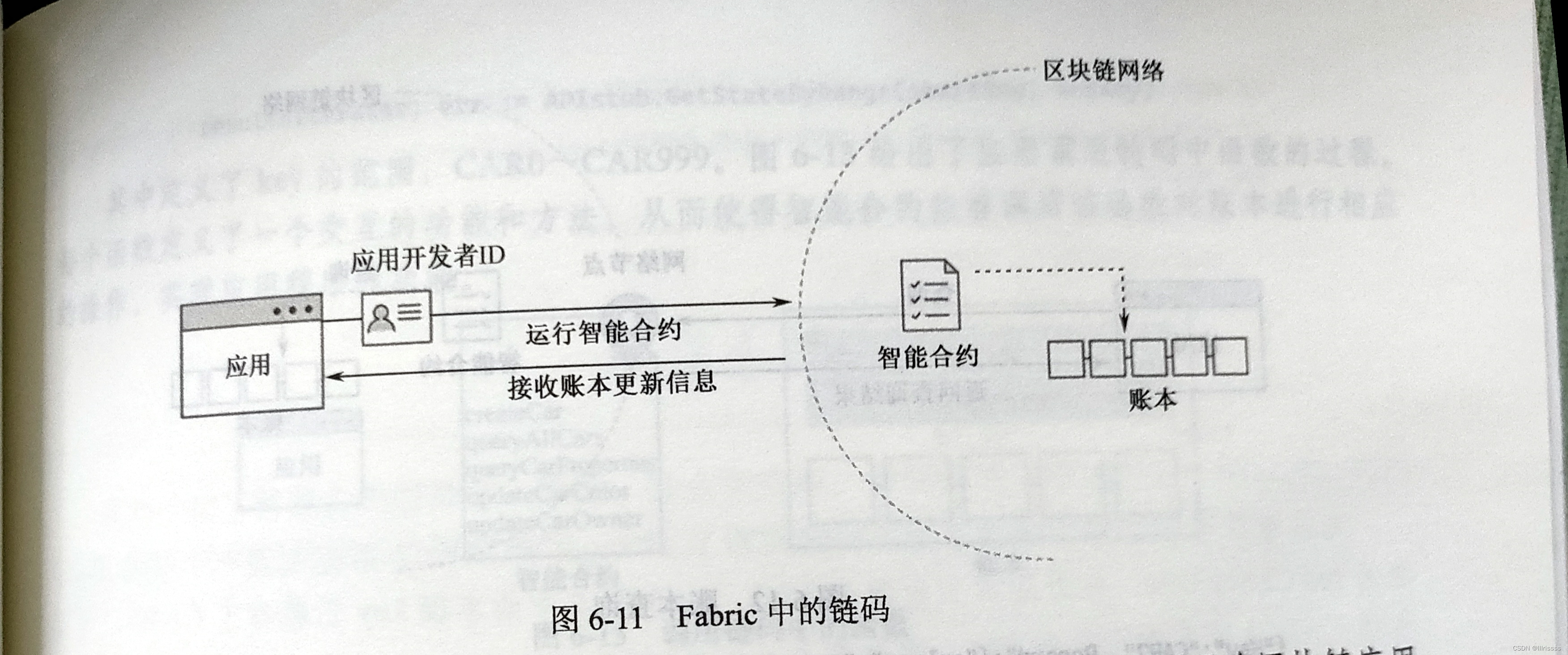

3、链码的生命周期是怎样的?

1、安装:链码编写完成后,需要部署到Fabric网络中的peer节点上131个比特币钱包原文件,同时标明版本号,完成安装过程。

2、实例化:peer节点上安装的chaincode需要先实例化,才能激活可用。 实例化过程包括chaincode编译、打包、docker容器镜像打包等步骤。

3、调用:实例化的链码可以被peer之外的用户远程调用,充当用户与账本之间的桥梁,进行查询、写入等操作。 调用包括调用和查询查询。

4. 升级:peer上的链码具有可升级的特性,更新后的链码版本可以通过install操作安装到当前运行该链码的peer上。

Chapter 8 1. 简述8.3.2中提到的身份保护技术P170(对区块链数据的交易聚类分析攻击是一种威胁用户身份隐私的攻击方式,请列举本章提到的几种可用于安全技术的方法抵抗这种攻击,分别分析原因)

1.混币技术

混币的目的是拆分输入地址和输出地址的关系。 混币可以让交易者快速高效地将资金与其他交易者进行混币,现有交易账户与混币后的新账户之间建立随机映射关系,从而实现完全匿名。

还包括中心化混币技术和去中心化混币技术

(1) 中心化混币技术

用户只需将资产转入或转出混合币种服务商的钱包地址和金额,交易将在混合币种服务商的数据库中进行处理。 服务提供商会匹配不同的钱包地址和不同的金额,并向该地址发送随机数量的比特币,直到指定的地址达到发送方要求的总量。

优点:用户无需担心交易的复杂性,只需要输入比特币地址,加入混币即可。

缺点:虽然操作简单,但由于所有交易均由中心化服务器处理,这会给用户带来很大的风险。

(2) 去中心化混币技术

不同的用户组成一个交易所,使用协议来有效地混币。 一旦用户之间形成交换,就不需要中间人来处理混合比特币。

优点:不需要中间人,没有中介机构监督这些交易。

缺点:这种模式的缺点是有时很难找到愿意组成交易所的人,存在恶意渗透攻击等问题。

2.环签名

环签名方案是从群签名演变而来的。 门罗币是环签名应用的典型代表,它帮助门罗币实现交易的隐私性:无法通过区块链系统中的无关节点追踪交易的发送方。 当其他节点验证一笔交易时,只能确定该签名是众多公钥中的一个,而无法定位具体的发送方是哪个公钥。

3. 零知识证明

证明者可以在不向验证者提供任何有用信息的情况下使验证者相信一个陈述是正确的。 以货币交易为例,就是在不告诉别人付款人和收款人是谁,金额是多少的情况下,试图证明交易是合法的。

(1) 交互式零知识证明

交互式零知识证明由证明者和验证者通过多轮挑战、证明和验证来实现。 验证者进行多轮挑战,直到证明通过,但验证者无法获得任何关于答案信息的信息。 (多轮过程使得计算代价高昂,并且需要证明者和验证者同时在线,只能信任一个验证者,证明只在某一时刻有效。)

(2) 非交互式零知识证明

在非交互式零知识证明中,证明者只需要发送一次数据给验证者验证即可。 无需多轮交互,无需证明方长时间在线等待。 (一个证明可以被多个验证者验证;哈希函数的随机性保证了包含随机数的挑战的随机性;证明者不可能在改变承诺之前就知道挑战)

Chapter 9 1. Bitcoin Architecture P182-P183(比特币系统中全节点和钱包节点有什么区别?各自的作用是什么?)

1.网络层

P2P网络:比特币系统中没有真正的服务器节点,所有节点都是点对点的。

种子节点:但是,为了保证比特币系统在全球的稳定运行,比特币系统中存在全球固定的种子节点,这些节点已经硬编码在比特币的核心源代码中。

种子.bitcoin.sipa.be

dnsseed.bluematt.me 网站

dnsseed.bitcoin.dashjr.org

seed.bitcoinstats.com

seed.bitcoin.jonasschnelli.ch

种子.btc.petertodd.org

seed.bitcoin.sprovoost.nl 网站

dnsseed.emzy.de

seed.bitcoin.wiz.biz 网站

2.数据层

所有比特币数据都以交易的形式存储在区块链中,每笔交易由表示交易来源的交易输入和表示交易目的地的交易输出组成

交易输入和交易输出都可以有多个项目,这意味着一笔交易可以将之前多个账户中的比特币组合起来,转移到其他多个账户中。 所有交易通过输入和输出链接在一起,使每笔交易都可追溯。

未使用交易的输出称为UTXO(Unspent Transaction Outputs),可以被新交易引用作为其合法输入。

比特币使用 Merkle 树来确保数据完整性:防篡改且易于验证。

比特币采用非对称椭圆曲线加密算法(Elliptic Curve Cryptography,ECC),用户保管私钥,对自己发出的交易进行签名确认,并公开公钥。

比特币使用公钥\私钥作为交易账户,并使用该算法对交易进行数字签名。 已签名的交易确保它在发生后不会被任何人修改。

3.共识层

比特币系统的共识算法采用基于工作量证明(PoW)算法的机制来达成共识。 该机制于 1998 年在 Bmoney 设计中首次提出。

POW通过计算猜测一个值(nonce),与区块上的具体数据合并后,经过Hash(消息摘要)运算,如果Hash值满足一定条件,则获得创建区块所需权限的共识,并赚取比特币奖励,这就是挖矿。

4.接口应用层

应用层通过不同节点类型提供的各种接口获取比特币相关信息

**全节点:**维护一个包含所有交易信息的完整区块链节点,这是一个完整的区块链节点,存储了所有的交易数据。

**钱包节点:**为用户提供交互界面,不同平台有不同的钱包。 用户通过钱包进行交易和查询自己的比特币,钱包是用户操作比特币的接口。

Chapter 10 1. 以太坊系统的主要组成 P229 (问题:简述以太坊外部账户和合约账户的定义和异同)

1.账户

以太坊的全球“共享状态”由许多通过消息传递框架相互交互的小对象(账户)组成。

每个帐户都有一个与其关联的状态和一个 20 字节的地址。 以太坊中的地址是标识任何帐户的 160 位标识符。

账户分为两类:外部账户(由私钥控制,无代码关联)和合约账户(由合约代码控制,有代码关联)。

共同点和不同点:

外部账户:转账、激活智能合约;

合约账户:触发合约响应外部账户或其他合约账户的交易

2.账户状态

Nonce随机数:如果账户是外部账户,这个数字代表从账户地址发送的交易数量。 如果账户是合约账户,nonce就是该账户创建的合约数量,每创建一次就加1。

Balance 账户余额:地址拥有的Wei数量,每个Ether有10^18 Wei。

StorageRoot:Merkle Patricia 树根节点的哈希值。 Merkle 树对账户存储内容进行哈希编码,默认为空。

CodeHash:账户EVM代码的哈希值。 对于合约账户,是代码被哈希并保存为codeHash。 对于外部帐户,Codehash 字段是空字符串的哈希值。

3. 世界状态

由帐户地址和帐户状态的映射组成。 保存所有账户状态,全网只有一棵状态树。

(1)默克尔树:

根哈希保证整棵树的正确性

只提供从根到叶的一个分支,证明对应的交易确实在树中

(2)前缀树:利用字符串的公共前缀减少查询时间,减少不必要的字符串比较,查询效率更高

(3) Patricia树:压缩前缀树比前缀树更节省空间。

(4) Merkle tree + Patricia tree:Merkle Patricia tree不仅方便验证,也方便插入新数据。

全节点:包含整条链,从创世块到当前块,并执行其中包含的所有交易。 轻松访问历史区块并验证交易。

轻节点:只下载链头,从创世块到当前块的头部,不执行任何交易或检索任何关联状态。 只要保留区块头,就可以保证数据的完整性。

Merkle证明的组成如下:

1)需要验证的一条数据。

2)树的根节点Hash。

3)一个“分支”(从块到根的路径上的所有哈希值 )。

任何可以阅读证明的人都可以验证分支哈希是否一致。

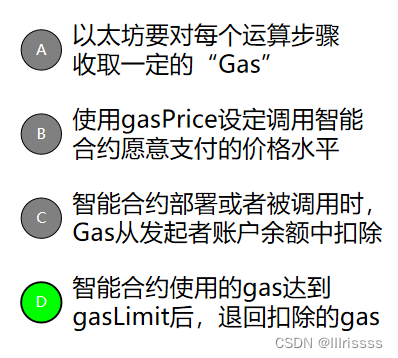

4、gas和支付:以太坊网络上交易消耗的计算会产生费用,以“gas”计算。

交易发送方(transferr)在交易发送前设置如下两项:(参考第四讲智能合约层第46页)

gasLimit:愿意为交易支付的最大Gas

gasPrice:您愿意为每单位 Gas 支付的价格水平

如果发送方没有提供足够的gas来执行交易,那么交易执行就会出现“gas不足”,被认为是无效的。

在这种情况下,事务处理将被终止,所有改变的状态将被恢复,最后我们回到事务之前的状态。 (!不返回任何气体给发件人)

交易发送方愿意支付的gas价格越高(参考第四讲智能合约层46页)

1)矿工从交易中获得的价值越多

2)矿工会选择价格高的交易

5 交易和消息:以太坊是一个基于交易的状态机,不同账户之间的交易驱动以太坊的全局状态从一种状态到另一种状态。两种类型的交易:消息调用和合约创建

所有类型的交易都由以下八个部分组成:

v, r, s:用于生成可以识别交易发送方的签名。

Init:只存在于合约创建交易中,用于初始化新合约账户。 Init 只执行一次,然后被丢弃。 init 第一次运行时,会返回账户代码的文本,与合约账户永久关联。

数据:仅用于消息调用的可选字段。 它是指消息调用的输入数据(即参数)。 例如,如果智能合约充当域名注册服务,调用合约可能需要输入域名或 IP 地址等字段。

6个区块:为持久化存储打包交易

7 执行交易:打包交易持久化存储

2. 为了更快地执行交易,交易发送方应该设置更高的gas price 还是更低的gas price? 为什么? P233

如果发送方没有提供足够的gas来执行交易,那么交易执行就会出现“gas不足”,被认为是无效的。 在这种情况下,事务处理将被终止,所有改变的状态将被恢复,最后我们回到事务之前的状态。 交易发送方愿意支付的 gas 价格越高,矿工从交易中获得的价值就越大。 所以如果你想让交易执行得更快,交易发送方应该设置更高的gas price。

第11章 1. Fabric有哪些类型的节点? 它们有什么功能? P270

从 0.6 版本到 1.0 版本再到 2.0 版本改进链代码生命周期管理、安全性和数据隐私

节点是区块链的通信实体,Fabric节点分为三类。

1. Client节点:创建交易并将交易提交给背书节点

2. Peer节点:接收客户端的交易请求,将交易提交给排序节点,通过gRPC消息相互通信; 根据实际功能可分为背书节点、记账节点、锚节点、主节点等。

3、排序节点:在区块链网络中的作用是原子广播和全排序,即对全网所有交易进行排序并打包。

2、什么是通道? 它的主要功能是什么? P276

通道由成员(组织)、组织锚点、账本、链代码应用程序和排序服务节点定义。

满足数据安全和访问控制要求。

Fabric 中的每笔交易都在通道上执行,每一方都必须经过身份验证和授权才能在通道上进行交易。 每个加入通道的 Peer 节点都有自己的身份,由 MSP(Membership Service Provider)提供。

3. Hyperledger Fabric交易流程P277(问题:简述Fabric的交易流程)

出题第1章分布式账本与中心化账本P3

2. 典型区块链交易流程P12

Chapter 2 1. Merkle树例子P58

2.Merkle树交易验证路径P58

如图2-7所示,判断HK(深色填充)代表的交易是否存在,只需要生成一条只有4个哈希值的Merkle路径即可。 该路径有 4 个哈希值(浅色填充)HL、HL1、HMNOP、HABCDEFGH

第 3 章 1. 半集中式网络拓扑 P63

Chapter 4 1. 区块链在三个因素中的选择及对应策略 P76

2. PBFT的步骤P94

第六章 1.锁定脚本与解锁脚本 P122

2. Fabric 中的 Chaincode P131

Chapter 8 1. 混合加密过程 P163

2. 零知识证明模型

选择题练习1 1.Merkle树的一般形式是什么?

2. 以下哪个选项一般不包含在区块头中?

3. 区块链可以通俗的理解为?

4.关于区块链在数据共享方面的优势131个比特币钱包原文件,下列说法不正确的是?

5. 以太坊是什么类型的区块链?

6. 以下关于双花攻击的说法不正确的是?

7. 通俗地说,( ) 就是没有可移植的方法来生成满足特殊要求的哈希值。

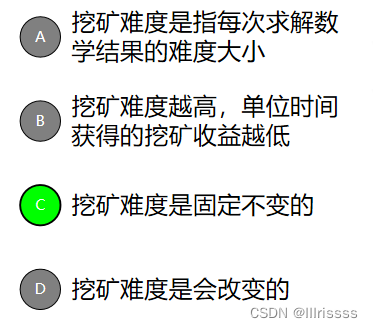

8. 以下关于挖矿难度的说法错误的是?

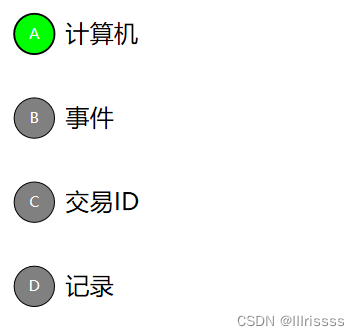

9. 区块链网络中的节点是什么?

10、在公钥加密算法中,公钥和私钥是成对产生的。 哪个主要用途是不正确的?

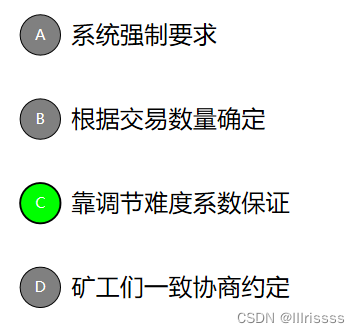

11、比特币如何保证挖矿时间恒定?

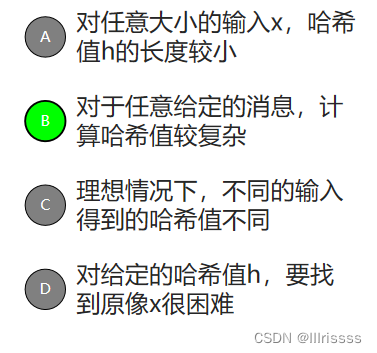

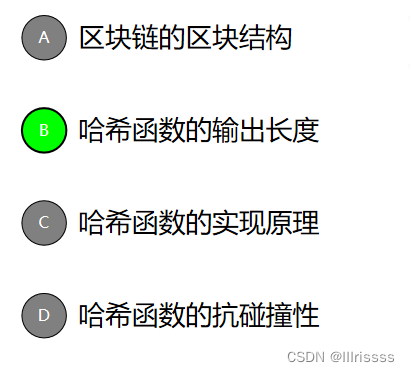

12. Regarding the characteristics of the hash function, which one is incorrect?

13. Regarding the distributed network, which of the following statements is incorrect?

14. Which of the following is not a Byzantine consensus algorithm?

15. Which of the following consensus algorithms belongs to the absolute consensus algorithm?

16. Which of the following is incorrect about the characteristics of the PBFT consensus?

Exercise 2 1. Who proposed the concept of smart contract?

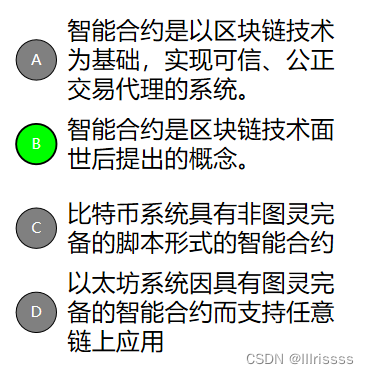

2. Regarding smart contracts, which of the following statements is wrong?

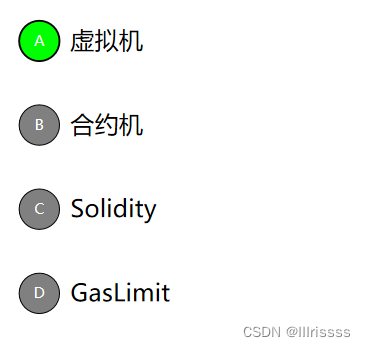

3. Which of the following technologies does the smart contract use to ensure that the contract results are consistent across the network?

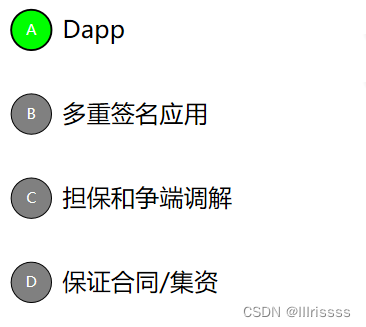

4. What scenario requirements cannot be realized by Bitcoin smart contracts?

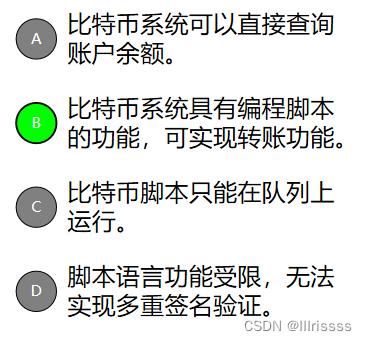

5. Regarding the Bitcoin smart contract, which of the following statements is correct?

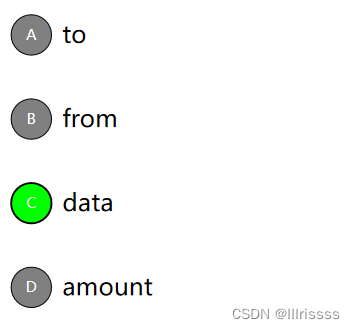

6. When creating a smart contract, which field should the contract code be placed in?

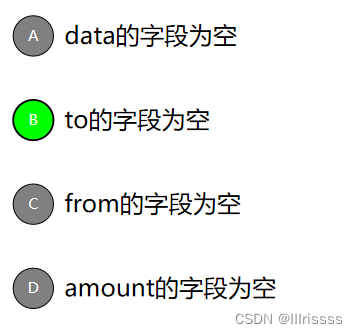

7. What is the trigger condition for creating a smart contract?

Exercise 3 1. For the exhaustive attack on the hash function, the impact of the attack is related to ( ).

2. Which of the following statements about gas is incorrect?

3. The selfish mining attack in the incentive layer mainly targets which of the following consensus mechanisms?

4. Which of the following consensus mechanisms is the harmless attack in the incentive layer mainly targeting?

5. Which of the following attack methods was used in the famous The DAO incident?

6. Which of the following blockchain systems provides the channel mechanism?

7. What is the purpose of currency mixing technology?

8. Which role in the group signature is removed by the ring signature?

9. What is the main purpose of aggregate signature?

10. How to implement access control on Ethereum?

11. Which of the following statements is wrong ( )

12. In what way does the Chameleon hash function implement an editable blockchain?

Multiple-choice exercise 1 1. The blockchain is formed by a variety of core technologies, including

2. The main functions of the Merkle tree include?

3. Which triangle does the blockchain impossible triangle refer to?

4. Which of the following protocols is the core of the PBFT consensus algorithm?

Exercise 2 1. What are the characteristics of smart contracts?

2. What script does the Bitcoin system use to realize transfer transactions?

3. What items does the Ethereum smart contract account have?

4. What types of transactions does Ethereum support?

5. In which of the following situations does the data field have to have content?

Exercise 3 1. Which of the following algorithms have been successfully used to find collisions in a short time?

2. Which of the following attacks is a type of side channel attack?

3. P2P networks are generally divided into which of the following topological structures?

4. At what stage does the security threat at the contract layer mainly appear?

5. Hybrid encryption is a mixture of which two of the following encryption mechanisms?

6. The characteristics of secure multi-party computation include which of the following?

7. According to the different data circulation links where privacy protection technology is located, which of the following categories can differential privacy technology be divided into?

8. What are the stages of a general zero-knowledge proof model?

9. Which of the following authentication methods can be used in the identity authentication protocol?